Blog

Blog

"Noodlophile": Un nuevo info stealer elegido por los Cibercriminales para robar datos confidenciales.

Una campaña de malware ha ganado notoriedad a partir de un informe realizado por Shmuel Uzan, investigador de la empresa Morphisec.

La campaña consiste en engañar a los usuarios mediante el ofrecimiento de herramientas gratuitas basadas en Inteligencia Artificial (IA) para la generación de imágenes y videos. A diferencia de campañas anteriores que recurrían a sitios de software pirateado o correos de phishing, esta utiliza plataformas convincentes con temática de IA, promocionadas en grupos de Facebook de apariencia legítima y campañas virales en redes sociales, explotando el entusiasmo generalizado por la IA.

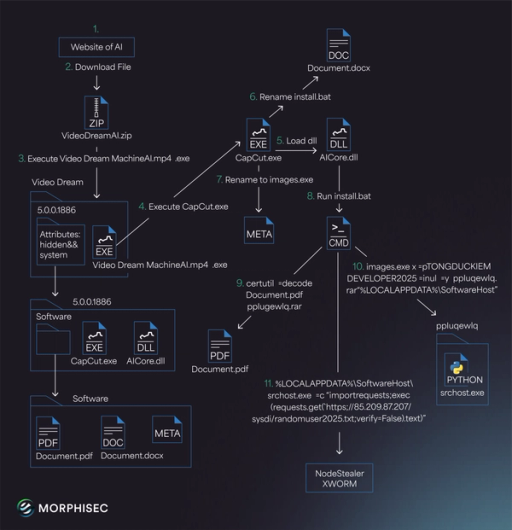

A través de estos sitios, se invita a los usuarios a cargar imágenes o videos para que la “IA” los procese. Luego, se les ofrece descargar los resultados, que en realidad consisten en un archivo comprimido ZIP malicioso. Dentro de este archivo se encuentra un ejecutable .exe disfrazado de archivo de video (Video Dream MachineAI.mp4.exe), diseñado para parecer inofensivo gracias al uso de espacios en blanco y extensiones engañosas.

A pesar de la advertencia común de no ejecutar archivos .exe desde fuentes no confiables, la apariencia legítima del archivo lleva a muchas víctimas a ejecutarlo, iniciando así la cadena de infección.

Este ejecutable instala malware como Noodlophile, o su variante incluida dentro de XWorm, permitiendo a los atacantes robar información, capturar credenciales y, potencialmente, obtener acceso remoto a los dispositivos comprometidos.

En la etapa final del ataque, se detectó que el stealer Noodlophile se comunica con los atacantes mediante un bot de Telegram, actuando como canal encubierto para la exfiltración de datos.

Cadena de infección

Como ya se mencionó, los primeros pasos de la infección comienzan cuando la víctima accede al sitio web malicioso y descarga el archivo comprimido VideoDreamAI.zip, que supuestamente contiene su video generado por IA.

Dentro del archivo ZIP se encuentra un ejecutable llamado Video Dream MachineAI.mp4 .exe. Este archivo, aunque parece ser un video (.mp4), es en realidad un ejecutable .exe que abusa de espacios en blanco y extensiones falsas para engañar al usuario. Se trata de una aplicación de 32 bits escrita en C++, firmada con un certificado generado mediante WinAuth. El archivo es una versión modificada de CapCut (una herramienta legítima de edición de video, versión 445.0). Tanto el nombre como el certificado ayudan a evadir sospechas por parte del usuario y de algunas soluciones de seguridad.

Al ejecutarse, el archivo copia en el sistema una carpeta oculta llamada 5.0.0.1886, que contiene los siguientes componentes clave:

CapCut.exe

Un binario grande (~140 MB) basado en C++ que incorpora un contenedor de ejecución de .NET. Este cargador de .NET ejecuta código malicioso directamente en la memoria, dificultando la detección.

Una vez ejecutado, este archivo invoca un componente denominado CapCutLoader, que:

- Verifica si hay conexión a Internet.

- Cambia el nombre de archivos disfrazados para preparar la ejecución.

- Ejecuta el script install.bat, clave para avanzar en la infección.

Para ejecutar ese .bat, CapCutLoader utiliza una función del archivo AICore.dll. Dicha función, llamada wgom, permite la ejecución de comandos del sistema como si se estuviera utilizando una terminal de Windows. Gracias a esto, se renombra Document.docx a install.bat, y meta a image.exe, preparando el entorno para continuar con el ataque.

AICore.dll

Una biblioteca auxiliar que contiene una función exportada llamada cmdhelper, utilizada específicamente para ejecutar comandos del sistema. Aunque esta DLL contiene múltiples funciones, en esta campaña solo se utiliza la mencionada exportación para ejecutar el script install.bat.

El propósito de este script es ejecutar una segunda etapa crítica de la infección, que incluye:

- Descarga de una nueva carga útil.

- Extracción de un archivo protegido por contraseña.

- Establecimiento de mecanismos de persistencia.

- Eliminación de rastros para dificultar el análisis posterior.

Subcarpeta de software (contenida dentro de 5.0.0.1886):

- Document.pdf: No es un PDF legítimo. Es un archivo .RAR codificado en Base64 y protegido con contraseña, que contiene componentes maliciosos basados en cPython.

- Document.docx: Un archivo por lotes (.bat) disfrazado de documento de Word. Está codificado con los caracteres de marca BOM FF FE, lo que dificulta su lectura en editores de texto. Una vez renombrado y ejecutado, inicia el proceso principal de infección.

- meta: Una utilidad de WinRAR, posteriormente renombrada como image.exe, que actúa como cargador o descompresor de otros componentes maliciosos en la siguiente etapa del ataque.

En la fase final de la infección, el stealer Noodlophile se comunica con los operadores a través de un bot de Telegram. Esta vía de exfiltración se presenta como un canal encubierto para el envío de información robada, incluyendo contraseñas, datos sensibles y detalles del sistema infectado.

Con todos estos componentes actuando de manera coordinada, el malware logra comprometer el sistema de forma silenciosa y efectiva.

Esta versión, pretende ser una explicación simplificada de la campaña de malware, y de su cadena de infección en un sistema. La preocupación que despierta esta campaña, es por la posibilidad que brinda a los cibercriminales, de hacerse de información importante como credenciales de navegador, información de billetera de criptomonedas. Se encontrará mayor detalle e IoCs, en el artículo original, que es fuente de este artículo.

Fuente:

"New Noodlophile Stealer Distributes Via Fake AI Video Generation Platforms", recuperado de https://www.morphisec.com/blog/new-noodlophile-stealer-fake-ai-video-generation-platforms/